結構大変なことになっています。

もともとのウイルスは2009年春頃に流行していたものですが、

いろんな派生種が出てきて大流行しています。

一般的に、「ガンブラー」(Gumblar)と呼ばれているウイルスですが、

このウイルスの恐ろしいところは、

Webサイトを見ただけで感染してしまうという点です。

しかも、ガンブラーに感染したパソコンがWebサイトの管理に使われていた場合、

FTPの接続設定を盗み取ってユーザーの管理サイトを書き換え、

新たなウイルス感染拠点サイトにしてしまうという機能を持っています。

1つのサイトにつき、訪れる人は何千、何万といますから(もちろんピンキリですが)、

ガンブラーウイルスは爆発的に感染していってしまったのです。

ガンブラーの実態

対策を打つためには、まずウイルスの実態を把握しておく必要があります。

ニュース等では、全部まとめて「ガンブラー」という名前で説明していますが、

「ガンブラー」と呼ばれているウイルスは、すべてが同じものではありません。

流行のピークがあるたびに、別のウイルスが流行していると考えたほうがいいです。

でも、それぞれをこまかく分類するとややこしくなるので、

代表として「ガンブラー」という名前で統一しているんだと思います。

ガンブラーは、決して個人運営の小規模のWebサイトだけが感染しているわけではなく、

知名度もあり、相当のアクセスがあると思われる企業のWebサイトも多く感染しています。

たとえば、初期に感染していたサイトでは、「GENO」、「成○堂出版」、「小○製薬」。

2009年末に感染していたサイトでは、「J○東日本」、「ホ○ダ」、「ハ○ス食品」。

前述のとおり、この2つのグループでは感染しているウイルスが違います。

厳密に言うと、2009年5月頃の第一次ブームを起こしていたのが、

ガンブラーと呼ばれるウイルスです。

ただ、新旧含めて、ガンブラー系のウイルスが持つ共通の特徴があります。

それは、

- Webサイトを見ただけでウイルスに感染する

- 感染したパソコンで管理していたサイトが、新たなウイルス感染拠点サイトになる

という点です。

ガンブラーの歴史

元祖ガンブラー

通称「GENOウイルス」。

個人的にその存在を知ったのは、2009年5月の第一次ブームの時ですが、

やっかいなウイルスが出てきたなと思いました。

弱小サイトといえど、一サイト管理人として、決して他人事ではありませんでした。

当時はガンブラーなんて名前も当然ついていなかったので、

初期にサイトを改ざんされ、

事実上のウイルス配布サイトとなっていたネットショップ「GENO」の名前をとり、

「GENOウイルス」と命名されていました。

この頃は、まだ多くのセキュリティソフトがGENOウイルスに対応できていなかったので、

GENOウイルスについて調べようとすると、GENOウイルスに感染するリスクを負うという、

すさまじい状態でした。

感染の仕組みとしては、「Adobe Reader」や「Adobe Flash Player」の脆弱性を突いて、

ウイルスをダウンロード、実行させるというものです。

これらは既知の脆弱性でしたが、

「Adobe Reader」、「Adobe Flash Player」の更新をまめに行っている人は少数だったので、

多くのパソコンが感染してしまったのです。

ウイルスの名前は、ウイルスが特定され、各社各組織が対応した結果としてつけられます。

事態が一段落してから、GENOウイルスは「ガンブラー」と正式に(?)命名されました。

名前の由来は、GENOウイルスが「gumblar.cn」というドメインから、

ウイルスプログラム本体をダウンロードさせていたからです。

一時期ガンブラーは、企業サイトを含めて万単位のサイトに感染していたようです。

でも、ガンブラーに感染したパソコンは正常起動できなくなったりするので、

ウイルスの発見自体はわかりやすいものでした。

ガンブラー派生種

ヒット作品には続編がつきものです。

現在進行形で、どんどんガンブラー派生種が作られています。

ガンブラーが今までのウイルスと違う最大の特徴は、

Webサイトを改ざんして、見た人のパソコンを感染させるという、

この画期的な感染経路にあります。

従って、同様の感染経路をたどって活動する類似ウイルスが作られるのは、時間の問題でした。

2009年12月頃から現在まで、大流行中のウイルスには特に注意が必要です。

このウイルスは、感染経路こそ似ているものの、ガンブラーとは違うウイルスです。

「8080」ポートを利用してウイルスをダウンロードするので、8080系と呼ばれています。

8080系ウイルスは、感染するだけでは無症状です。

ただし感染すると、いろんなウイルスを勝手にダウンロード、インストールしてくれます。

従来のガンブラーとは違い、「Java Runtime Environment」の脆弱性を狙ったり、

「Adobe Reader」のゼロデイ攻撃(未解決の脆弱性を攻撃すること)を仕掛けたり、

感染に気づきにくかったりするので、かなりやっかいです。

「J○東日本」とかがやられていたのは、このウイルスです。

細かいことはどうでもいいですが、

一口にガンブラーといっても、中身が違ってきているということぐらいは、

理解しておいたほうがいいと思います。

ガンブラー系ウイルス対策

2010年1月時点、完全な対策方法はありません。

というのも、次々にガンブラー亜種が登場してきており、

セキュリティソフト各社を含め、対策が追いついていないのが現状だからです。

ただ、ガンブラー系ウイルス最大の特徴は、その感染経路にあるので、

やるべきことは見えてきます。

ガンブラー系ウイルスの進入経路

Webサイトを見ただけでウイルスに感染してしまうのは、

ブラウザと連動するアプリケーションの脆弱性を利用しているからです。

2010年1月時点で発覚している、ガンブラー系ウイルスの攻撃対象ソフトウェアは、

以下のとおりです。

| 「Adobe Reader」 | 「Adobe Flash Player」 |

| 「Internet Explorer」 | 「Office Web コンポーネント」 |

| 「Java Runtime Environment」 | 「Winamp」 |

攻撃対象となるソフトウェアは、今後増えていくことが予想されます。

たとえば、今後狙われそうなソフトウェアとしては、

| 「RealPlayer」 | 「QuickTime」 |

などがあります。

ガンブラー系ウイルス対策として、最低限すべきこと

攻撃対象ソフトウェアの最新版へのアップデート

最低でも、上記ソフトウェア “すべて” の最新版へのアップデートが必要です。

むしろ、使っていなければアンインストールしたほうがいいくらいです。

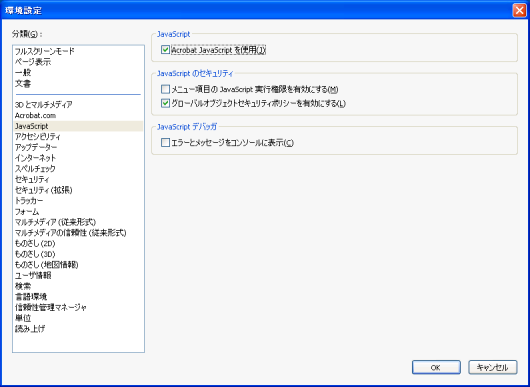

「Adobe Reader」の「Acrobat JavaScript」を無効にする

ゼロデイ攻撃もあり、特に危険性が高いのは「Adobe Reader」経由の感染です。

「Acrobat JavaScript」を無効にしておくことを、強くおすすめします。

操作手順は、以下のとおりです。

- メニューバーの「編集」 > 「環境設定」

- 分類の「JavaScript」を選択

- 「Acrobat JavaScript」のチェックをはずす

「Microsoft Update / Windows Update」でシステムを最新の状態にする

基本です。

ただし、これらはあくまでもガンブラー系ウイルス対策として最低限注意すべきことであって、

対策したから安全、というわけではありませんので、ご注意ください。

「この前ガンブラーが流行した時に対策したから大丈夫」

というような考え方は、まったく通用しません。

時間と共に、状況はどんどん変わってきています。

今後も、引き続き注意していく必要があると思います。